トップページ > コラム > 証券口座乗っ取りの原因は?対策や各証券会社の補償・セキュリティ比較

証券口座乗っ取りの原因は?対策や各証券会社の補償・セキュリティ比較

- 公開日:

- 2025年5月14日

以前公開した未公開株詐欺に関するコラムでも触れましたが、ここ最近フィッシング詐欺などによる証券口座の乗っ取りが急増しています。金融庁の発表によると被害額は3,000億円を超えており、各証券会社も対策に追われています。

5月頭には有名投資家のテスタさん(@tesuta001)の口座が乗っ取られたことが大きなニュースになりました。二段階認証を設定済みでウイルス対策も万全だったということですが、それでも乗っ取られてしまうのは恐ろしい話です。

朝一2段階認証の確認メールがきて

— テスタ (@tesuta001) May 1, 2025

誰かログイン試みてるまずいと思い注文履歴を確認したところ

すでに前日夜に注文した履歴があり発覚した感じです

そして慌ててログインパスを変えてる間にもまた注文履歴が更新されてました

変えてから電話して口座ロックされるまでは新しい注文はありません…

乗っ取りの原因としては、楽天証券のセキュリティの甘さが指摘されていました。この事件の後、二要素認証の仕組みを何度か変更するなど、楽天証券側でも乗っ取り対策を進めているようです。

このコラムでは、証券口座の乗っ取りについて解説するとともに、乗っ取りを防ぐ具体的な対策と各証券会社の対応を紹介しています。大切な財産を守るため、ぜひ最後までご覧ください。

証券口座の乗っ取り方法とフィッシング詐欺の具体例

証券口座の乗っ取り被害は、ログインIDとパスワードの流出が主な原因です。パソコンがマルウェアに感染して流出した例もあるようですが、フィッシング詐欺の被害が一番多いようです。

「【至急】取引が停止されました」などの強いタイトルで不安を煽り、メール本文のリンクから偽サイトに誘導、偽ログイン画面からIDとパスワードを入力させる手口で盗み取ります。ひと昔前は拙い日本語などぱっと見でわかるメールが多かったのですが、最近は生成AIの登場で翻訳精度や文章力が向上したこともあり、文面だけでは判断が付きにくいケースが増えています。

SBI証券が実際にあった詐欺メールの事例を紹介しています。こちらを例に注意すべきポイントを解説していきます。

<引用:SBI証券公式サイトより>

SBI証券も警告していますが、メールで気を付けるべきポイントは以下2つです

①差出人を信用しない

メールの差出人はかんたんに偽装できます。

名前だけ偽っていることもありますし、メールアドレスも含めて偽装していることも良くあります。

②リンクをよく見る

「ご利用状況はこちら」や「規制解除はこちら」など、リンクに誘導している場合はリンクのURLを良く見ましょう。証券会社の公式サイトURLと異なるリンクは、ほぼ間違いなく偽ページに誘導されます。稀に短縮URLを掲載していることもありますが、念のためアクセスしない方が安全です。

| 証券会社 | ドメイン | ログインURL |

|---|---|---|

| SBI証券 | sbisec.co.jp | https://www.sbisec.co.jp/ETGate/ |

| 楽天証券 | rakuten-sec.co.jp | https://www.rakuten-sec.co.jp/ITS/V_ACT_Login.html |

| 松井証券 | matsui.co.jp | https://www.matsui.co.jp/login/ |

| マネックス証券 | monex.co.jp | https://mst.monex.co.jp/pc/ITS/login/LoginIDPassword.jsp |

| SMBC日興証券 | smbcnikko.co.jp | https://trade.smbcnikko.co.jp/Etc/1/webtoppage/ |

①の差出人の偽装から署名まで公式とそっくりにしておいて、リンク部分だけ偽ページへの誘導リンクになっているケースもあります。「メールに載っているリンクは押さない」くらい用心したほうが安全です。

もし本当に何か起きているのであれば、公式サイトのトップページからログインしてお知らせ欄などを見ればわかります。メールから遷移しなくても確認できるので、安全な確認方法を取りましょう。

ただ、このようなメールを受け取って不安になってしまう人もいるかと思います。その場合は、メールはそのままにしておいて、各証券会社のサポート窓口に連絡してください。もし本当に問題が発生していた場合は、そのまま相談できるので確実に解消できます。

どんな被害を受けたのか

今回の乗っ取り被害で多かったのが、「保有している金融資産を売却され、中国株を購入される」というものです。

報道によると、犯人は中国株で低迷している銘柄を買い、乗っ取った口座からその株を買わせることで株価をつり上げ(株価操縦)、利益を得ているとのことでした。

これを受けて、証券会社は中国株の取引停止などの対策をとりましたが、その後は日本株の取引量の少ない銘柄が対象になっているようです。

乗っ取り被害を防ぐ6つの対策

フィッシング詐欺の事例を元に、詐欺メールで気を付ける点を説明しましたが、それ以外の対策もかんたんに説明します。

①公式アプリやブックマーク以外からアクセスしない

そもそも詐欺ページへアクセスしない事が重要です。

フィッシング詐欺の具体例でも触れましたが、メールのリンクからアクセスしない事でもフィッシング詐欺は防げます。事前にログイン画面をブックマーク登録しておき、ブックマーク以外からアクセスしないようにしましょう。

各証券会社の公式アプリでもOKですが、偽アプリも出ているようなので、必ず公式アプリをインストールしてください。

②多要素認証を設定する

多要素認証とは、事前に登録したメールアドレスや電話番号にメールやSMS、専用アプリで一時的な認証番号を通知する機能です。本来のIDとパスワードに加え、追加の認証番号が無いとログインできなくなります。

※設定前に必ず登録メールアドレスが正しいかをチェックしましょう。

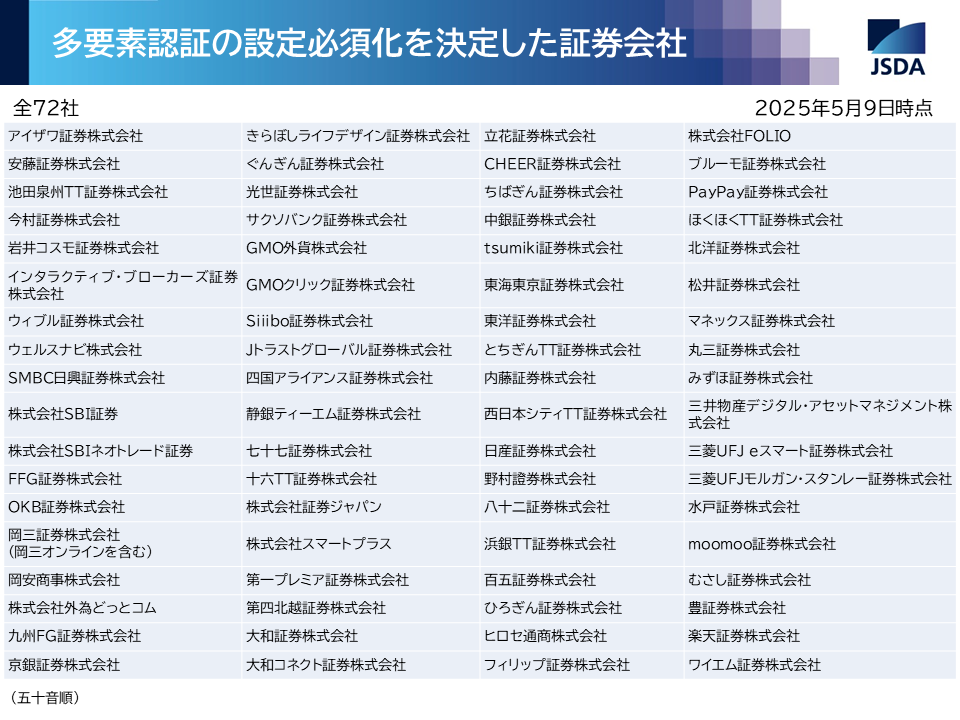

日本証券業協会のサイトをみると、2025年5月9日時点で72社が多要素認証の設定必須化を決定しています。いつから必須になるかは証券会社ごとに異なります。

<引用:日本証券業協会公式サイトより>

先日のニュースでは、「リアルタイムフィッシング詐欺」の手口も明らかになっていました。

偽サイトに誘導され、IDとパスワードを入力すると、「Loading…」のような待機画面が表示される

↓

その間に犯人は本物のサイトにログインを試みて、被害者のメールアドレスに二段階認証のワンタイムパスワードが送信される

↓

偽サイトでワンタイムパスワード入力画面が表示される

↓

被害者がワンタイムパスワードを入力すると、犯人が本物のサイトでワンタイムパスワードを使ってログイン

「多要素認証が突破された!」と言われるとびっくりしますが、偽サイトと手口が巧妙になったものであり、「①公式アプリやブックマーク以外からアクセスしない」を守っていれば回避可能な事例です。

③デバイス認証を設定する

一部の証券会社ではデバイス認証を設定可能です。ログインできるデバイス(スマホ、PC)を事前に登録しておくことで、登録デバイス(スマホ、PC)以外からログインできなくなります。第三者のブラウザからのログインを防ぐには有効です。

④メールアドレスを複数使い分ける

証券会社専用のメールアドレスを用意するだけで、ある程度詐欺メールを振り分けられます。用意したメールアドレスは、通販サイトや他の会員登録で使わないことが肝心です。

証券専用アドレス以外に届いた証券会社を名乗るメールはほぼ全てが詐欺なので、判別しやすくなります。

ただし、証券専用アドレスに詐欺メールが届く可能性もゼロではありません。すべて疑うくらいの気持ちでチェックしましょう。

④IDとパスワードの使いまわしはしない

自分でIDが決められる証券会社の場合、いつもの組み合わせにすると覚えやすくて楽ですよね。ただ、その場合は乗っ取る側も楽だという事を忘れないで下さい。どこかのサイトに登録したいつもの組み合わせが流出した場合、かなり危険です。色々なサイトでその組み合わせは試されます。もちろん証券口座も例外ではありません。

証券会社のログインに限らず、各サービスそれぞれ固有のパスワードにしておく方が安全です。

⑥ログイン通知メール設定をしておく

IDとパスワードを流出させないことが大事ですが、不正ログインを察知することも重要です。

口座へログインがあった場合、登録Eメールへ通知メールを送ってくれるサービスがあれば設定しておきましょう。第三者がログインしたときに気付けるようになります。

以上、6つのポイントを紹介しましたが、いくら気を付けても乗っ取られてしまう可能性はゼロではありません。日ごろからログイン履歴などを定期的にチェックして、不審なアクセスがあればサポート窓口に相談してください。

証券会社の対応状況とセキュリティ比較

今回の乗っ取り被害について、主要ネット証券5社を含む証券会社10社の対応状況を比較しました。お使いの証券会社がどんな対応を取っているか確認しておきましょう。

| 証券会社 | ログイン時の 追加認証 |

ログイン通知 | 出金時の 追加認証 |

被害補償 | その他 |

|---|---|---|---|---|---|

| SBI証券 | 多要素認証必須 (5/31以降) |

|

二要素認証必須 (5/9以降) |

|

デバイス認証あり FIDO認証(アプリ)あり |

| 楽天証券 | 多要素認証必須 (6/1以降) |

|

二要素認証 設定可 |

|

不審なアクセスを自動検知すると、 登録電話番号により本人確認する(設定不要) |

| 松井証券 | 登録電話番号での 追加認証必須 (5/30以降) |

|

二要素認証 設定可 |

|

登録電話番号からの発信が必要に |

| マネックス証券 | 多要素認証必須 (5/30以降) |

|

二要素認証 設定可 |

|

ログイン通知は異なる環境からのログインがあった時 |

| SMBC日興証券 | 多要素認証必須 (5/31以降) |

|

二要素認証 設定可 |

|

|

| 証券会社 | ログイン時の 追加認証 |

ログイン メール通知 |

出金 | 被害補償 | その他 |

| 三菱UFJ eスマート証券 (旧auカブコム証券) |

多要素認証設定可 |  |

二要素認証 設定可 |

|

|

| 野村證券 | 多要素認証設定可 |  |

二要素認証 設定可 |

|

|

| 大和証券 | ワンタイムパスワード 導入済 (5/11) |

|

二要素認証 設定可 |

|

|

| 三菱UFJ モルガン・スタンレー証券 |

多要素認証必須 (5/26以降) |

- | 二要素認証 設定可 |

|

ログイン時に不正ログインの疑いありと判定された場合に、 登録メールアドレスにワンタイムパスワードが届く |

| みずほ証券 | 多要素認証設定可 |  |

二要素認証 設定可 |

|

|

| 証券会社 | ログイン時の 追加認証 |

ログイン メール通知 |

出金 | 被害補償 | その他 |

表に上げた10社は、2025年5月2日に「各社の約款の定めに関わらず一定の被害補償を行う」と発表した10社です。それ以外の証券会社でも、ログイン時の多要素認証導入や必須化を進めています。

一覧表を見るとわかりますが、直近で多要素認証を導入した証券会社も多く、「②多要素認証を設定する」でも紹介したように、今後ほとんどの証券会社でログイン時の多要素認証が必須になります。

セキュリティの高い証券会社はどこ?

各社の対応状況にそこまで大きな違いはありませんが、10社の中で特にセキュリティレベルが高い証券会社をピックアップしました。ネット証券を安全性で選ぶときの参考にしてください。

SBI証券

ネット証券No.1ということで狙われやすい証券会社でもありますが、その分セキュリティもしっかりしていると言えます。ログインできるパソコン・スマホを制限する「デバイス認証」は乗っ取りに有効な対策です。さらに、スマホ用アプリに関してもFIDO認証があるところが優れています。

(2025年8月14日追記)

2025年秋頃に、さらにフィッシング耐性のある「FIDO2(パスワードレス認証)」が導入される予定です。

指紋認証や顔認証、パターン入力などを利用した、よりセキュリティ強度が高いログイン方法になります。

マネックス証券

ログイン時の多要素認証に「Google Authenticator」や「Microsoft Authenticator」の認証アプリが使えます。電話番号やメールアドレスを使った追加認証よりもセキュリティが強固になります。

まとめ

今回はフィッシング詐欺に絞って解説しました。各証券会社も対応を進めているので、今後は徐々に被害が減っていくと思います。ユーザー側でできる対策として、「メールのリンクからログインしない」、「多要素認証の設定をする」の2つは徹底したいところです。

まず被害にあわないようにすることが第一です。もし被害にあった場合は、証券会社のサポート窓口に問い合わせましょう!

コラム一覧へ戻る